Se han identificado ciberdelincuentes vinculados al gobierno de China (pero que operan fuera de él) espiar a más de 30.000 organizaciones en los Estados Unidos, a través de cuatro vulnerabilidades de día cero, recién encontrado en el software de correo electrónico para servidores Windows, Microsoft Exchange.

Según el periodista independiente Brian Krebs, además de las más de 30.000 organizaciones estadounidenses (que incluye pequeñas empresas, pueblos, ciudades y gobiernos locales), empresas de Noruega y la República Checa también han sufrido hackeos de correos electrónicos por una “unidad de ciberespionaje chino”, bautizada como HAFNIO, por Microsoft.

El grupo de ciberdelincuentes fue identificado por el Centro de Inteligencia de Amenazas de Microsoft (MSTIC) el martes (3/2). Según la empresa, a partir del análisis de las víctimas, técnicas y procedimientos utilizados, el grupo está financiado por el estado chino, pero no opera en China.

“Microsoft ha detectado múltiples exploits de día cero que se utilizan para atacar versiones locales de Microsoft Exchange Server en ataques limitados y dirigidos. El actor de la amenaza usó estas vulnerabilidades para acceder a los servidores locales de Exchange, lo que permitió el acceso a cuentas de correo electrónico y permitió la instalación de malware adicional para facilitar el acceso a largo plazo a los entornos de las víctimas“, escribe la empresa.

El Hack contactó a Microsoft Brasil, que solicita a los clientes de la solución que se pongan en contacto con la empresa de inmediato y informa que trabaja en asociación con la Agencia de Infraestructura y Seguridad Cibernética de EE. UU. (CISA), además de otras agencias para ofrecer la mejor alternativa de mitigación de amenazas.

“El mejor método de protección es aplicar actualizaciones lo más rápido posible a todos los sistemas afectados.. Continuamos ayudando a nuestros clientes brindándoles orientación adicional de investigación y mitigación. Los clientes afectados deben ponerse en contacto con nuestros equipos de soporte para obtener ayuda y recursos adicionales ”, escribe un portavoz de Microsoft en Brasil.

Microsoft Exchange desactualizado

Microsoft lanzó actualizaciones de emergencia inmediatamente después de descubrir las vulnerabilidades. Sin embargo, muchas empresas todavía utilizan versiones anteriores del software (de 2013 a 2019). Según Krebs, el número de empresas y usuarios pirateados “aumentó drásticamente” después del lanzamiento de la actualización.

Como explica el periodista, un webshell queda atrás en la intrusión de cada correo electrónico. Éste webshell es responsable de permitir a los ciberdelincuentes, acceso de administrador al servidor de la víctima: una puerta trasera fácil de usar y protegida por contraseña a la que se puede acceder desde cualquier navegador.

Es importante recordar que no tiene sentido actualizar Microsoft Exchange si su servidor ya ha sido infectado con la puerta trasera. La actualización solo protege servidores que aún no han sido explotados. Para identificar si tu servidor está infectado, es necesario utilizar un script de Microsoft, publicado en Github y, con ello, eliminar todos los archivos maliciosos.

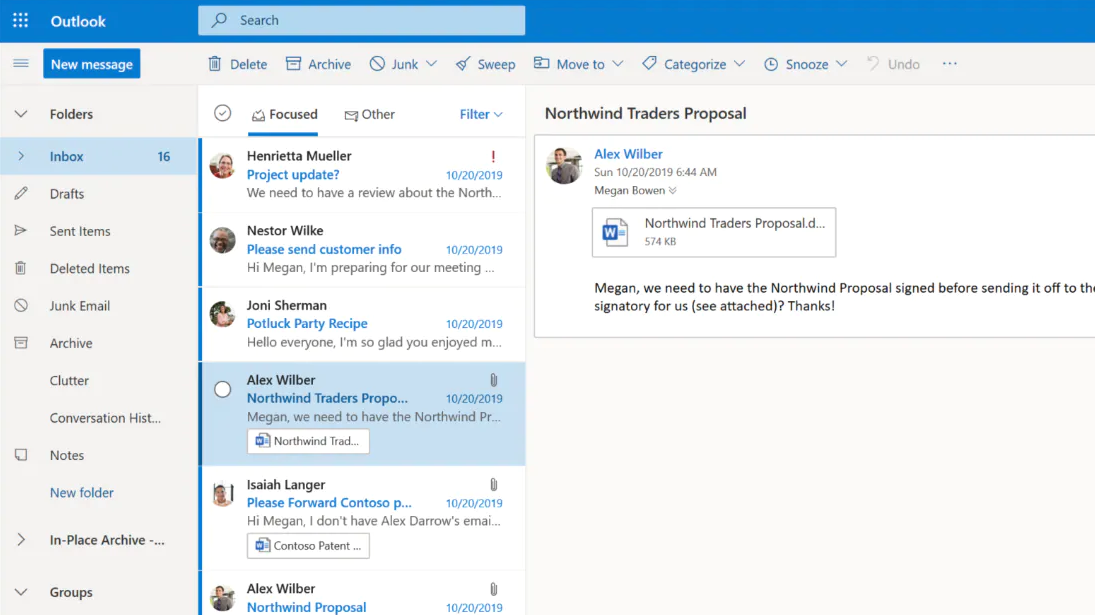

Microsoft Outlook

Según The Register, las vulnerabilidades de día cero explotadas por HAFNIUM son como monstruos, las peores pesadillas para los desarrolladores de Microsoft, que probablemente lidiarán con aplicaciones vulnerables. Vulnerabilidades heredadas de sistemas heredados, de código tradicional y que son complicadas de actualizar.

“Esta violación de seguridad es atroz. Antes de que se publicaran los parches, no había defensa; era y es una vulnerabilidad de ejecución remota de código de autenticación previa de día cero. Los atacantes pueden simplemente pasar, poner sus webshells y marcharse con sus datos […] Si aún no has perdido una noche de sueño, perderás dos a partir de mañana.“escribe Rupert Goodwins en una columna de The Register.

Goodwins explica que Usuarios de Microsoft Outlook, versión de uso personal del servicio de correo electrónico (código muy similar a Microsoft Exchange) también deben mantener los ojos abiertos.

“No sé cómo es el código fuente de Exchange y Outlook: podría ser una maravilla de la ingeniería, un placer trabajar con él y un ejemplo de arquitectura. En este caso, sin embargo, algo salió terriblemente mal para disfrazar el hecho. Las bases de código son monstruos para probar y remediar. La evidencia es lo que tenemos aquí“, el explica.

Fuentes: Microsoft; Github (Microsoft); Krebs sobre seguridad; El registro.

See the original post at: https://thehack.com.br/ataque-de-espionagem-massivo-explora-vulnerabilidades-zero-day-em-app-de-e-mail-para-servidores-da-microsoft/?rand=48889