Los operadores de amenazas detrás del ransomware CatB utilizan una técnica llamada secuestro de orden de búsqueda de biblioteca de enlace dinámico (DLL) para evadir la detección y la eliminación de la carga útil.

CatB, también conocido como CatB99 y Baxtoy, surgió a fines del año pasado y se considera que es una evolución directa o un cambio de marca de otra variante de ransomware conocida como Pandora. El uso de Pandora se ha atribuido al grupo de hackers Bronze Starlight, también conocido como DEV-0401 o Emperor Dragonfly. Este grupo de amenazas chino utiliza familias de ransomware de corta duración para ocultar sus verdaderas intenciones.

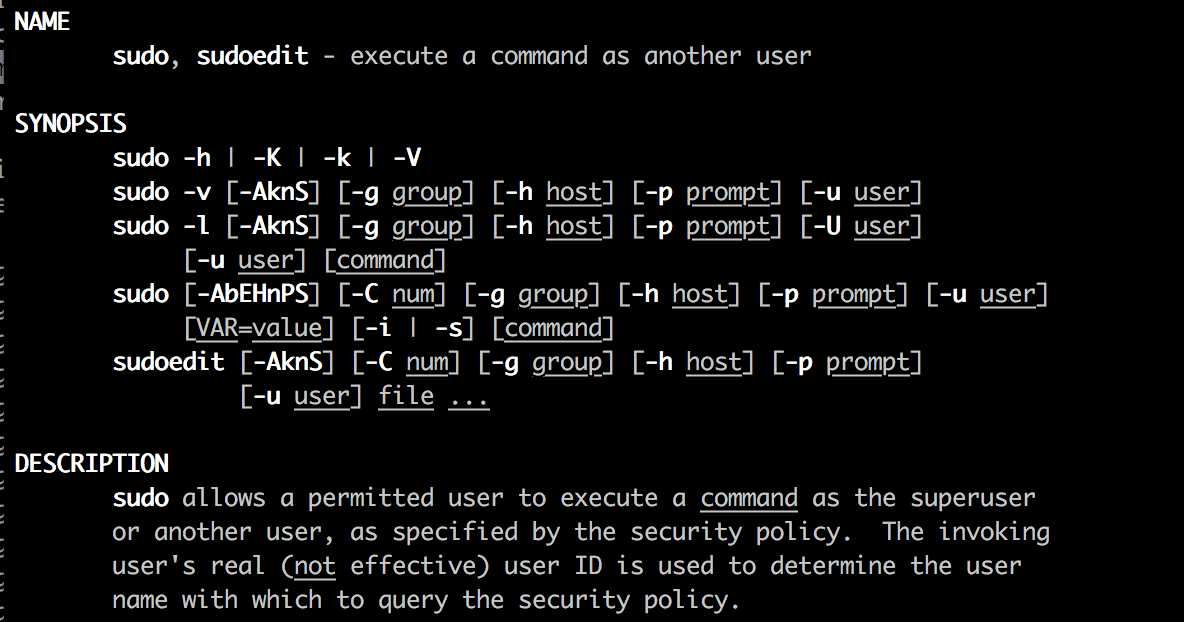

CatB se basa en este tipo de secuestro a través de un servicio legítimo llamado Coordinador de transacciones distribuidas de Microsoft (MSDTC) para extraer y ejecutar la carga útil del ransomware. “Después de la ejecución, las cargas útiles de CatB se basan en el secuestro de órdenes de búsqueda de DLL para colocar y cargar la carga útil maliciosa”, dijo Jim Walter, investigador de SentinelOne, en un informe publicado la semana pasada. “El cuentagotas [versions.dll] colocó la carga útil [oci.dll] en el directorio System32”.

El cuentagotas también es responsable de realizar comprobaciones antianálisis para determinar si el malware se está ejecutando en un entorno virtual y, finalmente, explotar el servicio MSDTC para inyectar el oci.dll malicioso que impulsa el ransomware en el ejecutable msdtc.exe al reiniciar el sistema.

“La configuración [MSDTC] cambiada es el nombre de la cuenta con la que se debe ejecutar el servicio, que se cambia de Servicio de red a Sistema local, y la opción de inicio del servicio, que se cambia de Inicio por demanda a Inicio automático a Persistencia si se reinicia. ocurre”, explicó Natalie Zargarov, investigadora de Minerva Labs, en un análisis previo de The HackerNews.

Un aspecto llamativo del ransomware es la ausencia de una nota de rescate. En cambio, cada archivo encriptado se actualiza con un mensaje que pide a las víctimas que realicen un pago de Bitcoin. Además, el malware recopila información confidencial de navegadores web como Google Chrome, Microsoft Edge (e Internet Explorer) y Mozilla Firefox, incluidas contraseñas, marcadores e historial. Otra característica es la capacidad del malware para recopilar datos confidenciales, como contraseñas, marcadores, historial del navegador.

“CatB se une a una larga línea de familias de ransomware que adoptan técnicas seminuevas y un comportamiento inusual, como adjuntar notas a los encabezados de los archivos”, dijo Walter. “Estos comportamientos parecen implementarse con el propósito de evadir la detección y cierto nivel de engaño contra el análisis”.

Esta no es la primera vez que el servicio MSDTC se utiliza con fines maliciosos. En mayo de 2021, Trustwave lanzó un nuevo malware llamado Pingback que usaba la misma técnica para ganar persistencia y eludir las soluciones de seguridad.

Fuente: CisoAdvisor, TheHackerNews