El gobierno de EE. UU. publicó el jueves un aviso de seguridad cibernética que describe múltiples campañas de intrusión realizadas por actores cibernéticos rusos patrocinados por el estado de 2011 a 2018 que se dirigieron al sector energético en EE. UU. y más allá.

“El [Servicio Federal de Seguridad] llevó a cabo una campaña de varias etapas en la que obtuvo acceso remoto a las redes del sector energético internacional y de EE. UU., implementó malware centrado en ICS y recopiló y extrajo datos empresariales y relacionados con ICS”, el gobierno de EE. UU. dijo, atribuyendo los ataques a un actor de APT conocido como Oso Energético.

Además, el Departamento de Justicia acusó a cuatro empleados del gobierno ruso, incluidos tres oficiales del Servicio Federal de Seguridad Ruso y un programador informático del Instituto Central de Investigación Científica de Química y Mecánica (TsNIIKhM), por su papel en la realización los ataques a las refinerías de petróleo, las instalaciones nucleares y las empresas de energía.

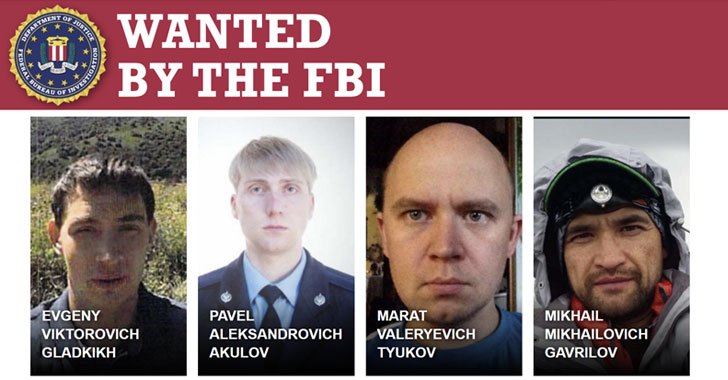

Los cuatro ciudadanos rusos son Pavel Aleksandrovich Akulov (36), Mikhail Mikhailovich Gavrilov (42), Marat Valeryevich Tyukov (39) y Evgeny Viktorovich Gladkikh (36). Pero en ausencia de un tratado de extradición entre EE. UU. y Rusia, las posibilidades de que los cuatro individuos sean llevados a juicio en EE. UU. son escasas.

Se dice que la campaña mundial del sector de la energía de siete años de duración aprovechó los correos electrónicos de phishing selectivo, las actualizaciones de software con troyanos y los redireccionamientos a sitios web no autorizados (también conocidos como abrevaderos) para obtener acceso inicial, usándolo para implementar troyanos de acceso remoto como < a href=”https://malpedia.caad.fkie.fraunhofer.de/details/win.havex_rat” target=”_blank” rel=”noopener”>Havex en sistemas comprometidos.

Los ataques al sector de la energía, que se llevaron a cabo en dos fases, involucraron la implementación de malware en aproximadamente 17 000 dispositivos únicos en los EE. UU. y en el extranjero entre 2012 y 2014, además de apuntar a 3300 usuarios en más de 500 empresas y entidades estadounidenses e internacionales entre 2014 y 2017.

Las agencias de seguridad también detallan una campaña de 2017 diseñada por actores cibernéticos vinculados a TsNIIKhM con el objetivo de manipular los sistemas de control industrial de una refinería de petróleo sin nombre ubicada en el Medio Oriente aprovechando una pieza de malware llamada TRITON.

“TRITON fue diseñado para apuntar específicamente a los sistemas de seguridad Triconex Tricon de Schneider Electric y es capaz de interrumpir esos sistemas”, dijeron la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), la Oficina Federal de Investigaciones (FBI) y el Departamento de Energía (DOE). .

Colectivamente, se alega que las campañas de piratería identificaron miles de computadoras, en cientos de empresas y organizaciones, en aproximadamente 135 países, el FBI dijo.

“El potencial de los ataques cibernéticos para interrumpir, si no paralizar, la prestación de servicios energéticos críticos a hospitales, hogares, empresas y otros lugares esenciales para el sostenimiento de nuestras comunidades es una realidad en el mundo de hoy”, dijo el fiscal federal Duston Slinkard del Distrito de Kansas. . “Debemos reconocer que hay personas que buscan activamente causar estragos en el sistema de infraestructura vital de nuestra nación, y debemos permanecer atentos en nuestro esfuerzo por frustrar tales ataques”.

Fonte: TheHackerNews