Después de descubrir 28 extensiones maliciosas para Google Chrome y Microsoft Edge en diciembre pasado, Avast Threat Lab revela que estas extensiones buscan robar información confidencial de cuentas de Google, secuestrar clics y modificar resultados de búsqueda enviando víctimas a sitios web o anuncios falsos. Entre los hallazgos de los expertos de Avast se encuentra una nueva táctica para ocultar el tráfico de comando y control (C&C), tratando de que se parezca al tráfico de Google Analytics. También se han incluido tácticas para esconderse de los desarrolladores y analistas de malware.

vea eso

Las extensiones maliciosas de Chrome y Edge afectan a millones de usuarios

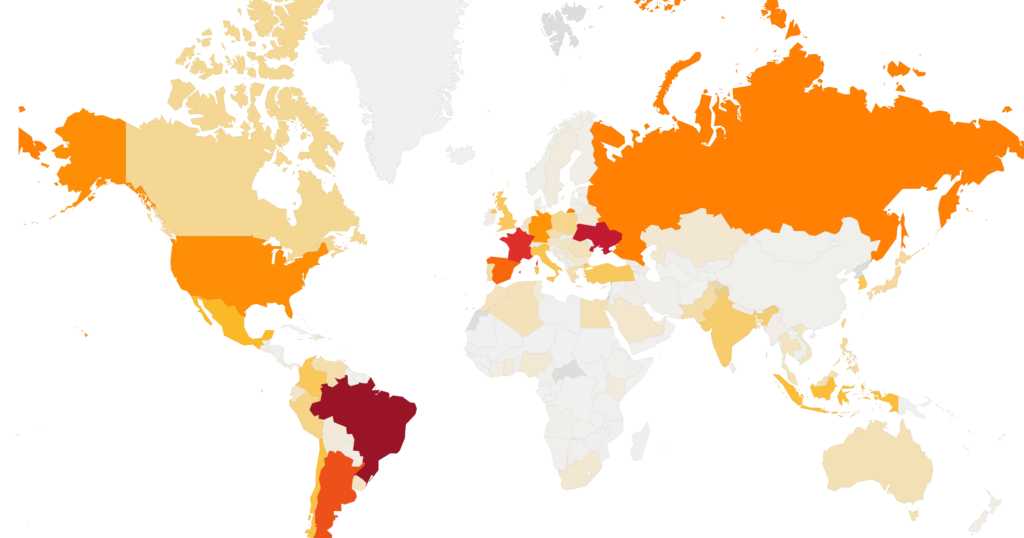

El espionaje de Chrome puede haber afectado a más de 33 millones de usuarios

Según Avast, los ataques tomaron días y sucedieron de la siguiente manera:

- La víctima descarga una extensión maliciosa.

- Tres días después de la instalación, el código malicioso utiliza un canal secreto para descargar un descargador intermedio.

- El descargador intermedio descarga una carga útil de CacheFlow;

- Cada vez que se ejecuta el navegador, la carga útil hace lo siguiente:

- Realiza comprobaciones de desarrollador y anti-análisis

- Intentar robar información confidencial de la cuenta de Google del usuario.

- Inyectar código en cada pestaña nueva

- Roba los clics de los usuarios y modifica sus resultados de búsqueda

Avast señala que al menos 3 millones de usuarios en todo el mundo han descargado e instalado las extensiones maliciosas para Google Chrome. Basándose en su telemetría, la compañía también señala que los tres principales países donde los usuarios descargaron e instalaron las extensiones de CacheFlow fueron: Brasil, Ucrania y Francia.

La encuesta de Avast muestra que las extensiones exhibieron un nivel bastante alto de sigilo al emplear muchos trucos para disminuir las posibilidades de detección. Primero, los ciberdelincuentes han evitado infectar a usuarios que probablemente sean desarrolladores web. Lo determinaron a través de extensiones que el usuario instaló o verificando que el usuario accedió a sitios web alojados localmente. Además, las extensiones retrasaron su actividad maliciosa durante al menos tres días después de la instalación, para evitar una advertencia temprana. Cuando el malware detectó que las herramientas de desarrollo del navegador estaban abiertas, inmediatamente deshabilitó su funcionalidad maliciosa. CacheFlow también escaneó todas las consultas de búsqueda de Google y si el usuario estaba buscando uno de los dominios de comando y control (C&C) del malware, entonces informaba esto a su servidor de C&C y también podía deshabilitarse. Según las reseñas de los usuarios en Chrome Web Store, parece que CacheFlow ha estado activo al menos desde octubre de 2017.

Fuente: https://www.cisoadvisor.com.br/extensoes-do-chrome-e-edge-contaminaram-3-milhoes-de-usuarios/?rand=59052