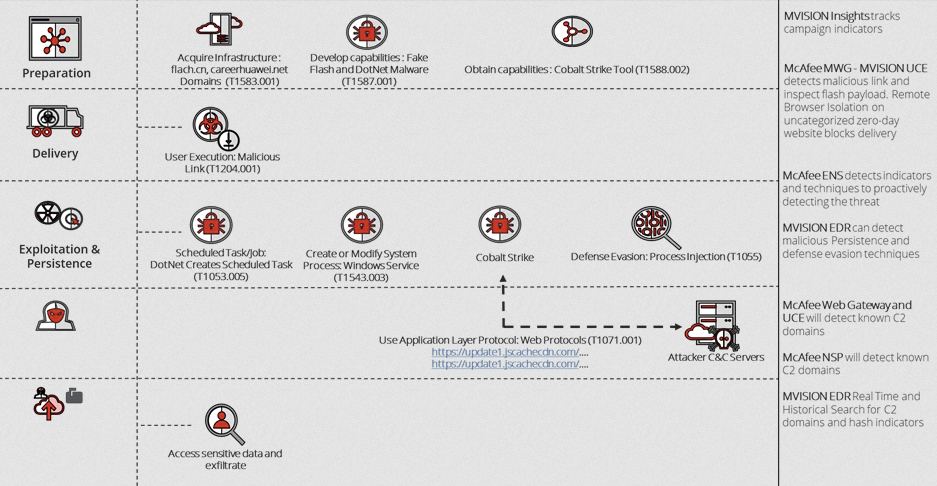

Los ciberdelincuentes, posiblemente vinculados al gobierno de China, tienen como objetivo ataques a empresas de telecomunicaciones e Internet móvil para espiar los secretos del desarrollo 5G. McAfee identificó la campaña como parte de la Operación Diànxùn.

Los investigadores de McAfee creen que Los profesionales de las empresas de tecnología, comunicación e Internet son el objetivo de un grupo de ciberespías chinos., que utiliza tácticas, técnicas y procedimientos (TTP) muy similares a los de un grupo chino conocido como RedDelta o Mustang Panda.

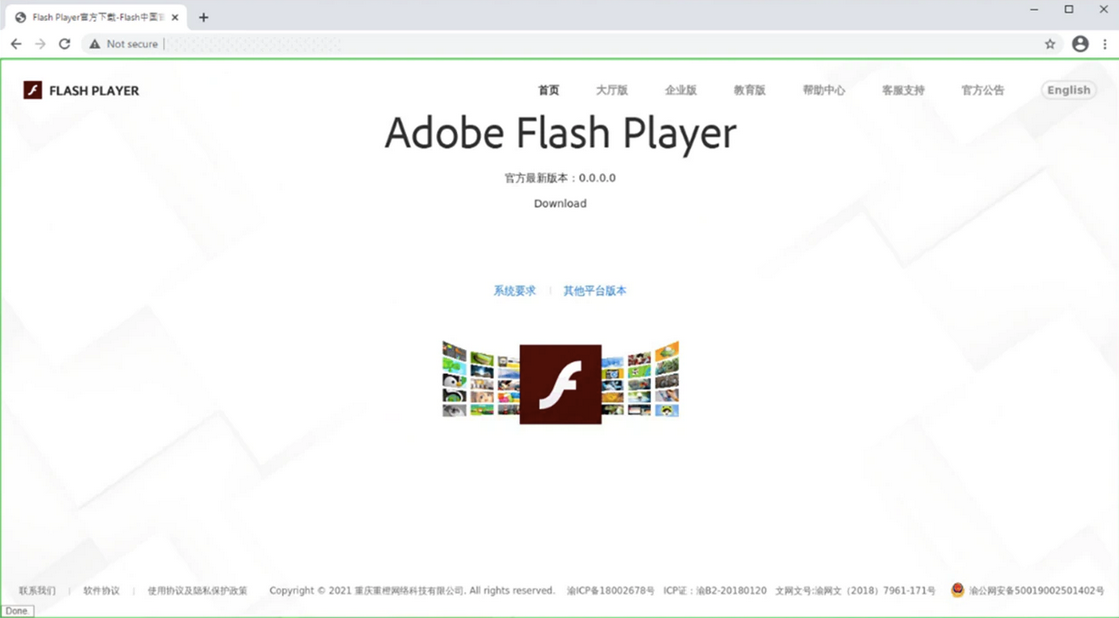

Explican cuál sería el objetivo del grupo obtener información y datos confidenciales de empresas que trabajan en el desarrollo y la aplicación de 5G, A través de un Dominio falso de Huawei, que infecta a las víctimas con malware disfrazado de instalador Flash.

“Descubrimos malware que se disfrazó como una aplicación Flash, generalmente conectándose a dominios” actualización[.]carrera huawei[.]net ”y” actualizar[.]huaweiyuncdn[.]com “que estaban bajo el control del actor de amenazas. El dominio malicioso se creó para parecerse al sitio profesional legítimo de Huawei., que tiene el dominio “carrera[.]Huawei[.]con “.”, explican los investigadores.

Los ciberdelincuentes incluso registraron el dominio “flach.cn” para engañar a las víctimas haciéndoles creer que el sitio web (que ofrece malware disfrazado) es un dominio legítimo de la tecnología Flash, en China, pero que ejecuta malware, como una carga útil de DotNet y, en el futuro, puertas traseras, en la máquina de la víctima.

“La carga útil de DotNet contiene varias funciones y actúa como una utilidad para comprometer aún más la máquina [da vítima], una herramienta para administrar y descargar puertas traseras en la máquina y configurar su persistencia“, explica el arquitecto de soluciones regionales, Andrea Rossini.

Por ultimo, se instala una puerta trasera que permite el acceso remoto, a través de un servidor de comando y control, más una baliza de Cobalt Strike.

Según Threat Post, uno de los grupos con tácticas y procedimientos muy similares, RedDelta, que también operaba bajo el nombre de Mustang Panda y es vinculado al estado chino, es sospechoso de organizar ataques contra la Iglesia Católica, el año pasado, ya que también ha realizado ataques contra ONG y malware usado comúnmente asociado con otros grupos en el estado chino, como Poison Ivy y PlugX.

Fuentes: McAfee (1) (dos); Publicación de amenazas (1) (dos)

See the original post at: https://thehack.com.br/cibercriminosos-ligados-ao-governo-da-china-direcionam-ataques-as-empresas-de-telecom-em-busca-de-segredos-do-5g/?rand=48889