Ciberdelincuentes no identificados atacaron y comprometieron la infraestructura del servidor de NoxPlayer, una aplicación de emulador de Android para Windows y Macbook, desarrollada por BigNox, y con eso, envió malware a cinco víctimas específicas en Asia. Un ataque dirigido a la cadena de suministro, sin oficiales identificados, informa ESET.

A finales de enero de este año, investigadores de ESET (empresa eslovaca de seguridad de la información) identificó que un servidor API, “Api.bignox.com”, como un servidor de base de datos, “Res06.bignox.com”, perteneciente a BigNox, se comprometieron a Septiembre de 2020.

BigNox es un desarrollador de software con sede en Hong Kong. Según la propia empresa, el emulador NoxPlayer, su principal producto hasta la fecha, tiene más de 150 millones de usuarios en todo el mundo, en su mayoría asiáticos.

El ataque

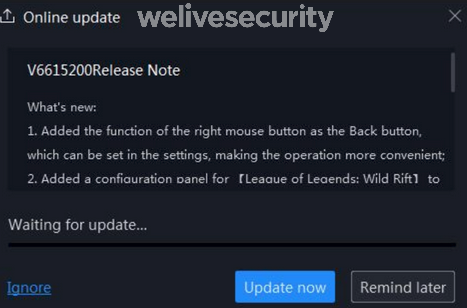

Como explica ESET, con acceso a servidores (API y base de datos), los ciberdelincuentes manipularon la dirección de una actualización de NoxPlayer, reemplazándola con una actualización infectada con al menos 3 tipos de malware, diseñada para apuntar a ciertos usuarios.

Este ataque es muy similar al ataque a la cadena de suministro de SolarWinds, que comenzó a fines de diciembre de 2020, que no tenía el propósito de dañar los datos, sino de espiar a los usuarios de la solución comprometida.

“Se encontraron tres familias de malware diferentes que se distribuían a partir de actualizaciones maliciosas personalizadas a víctimas seleccionadas, sin signos de apalancamiento de ninguna ganancia financiera, pero los recursos relacionados con la vigilancia”Escribe Ignacio Sanmillan, investigador de malware en ESET.

Aunque la empresa cuenta con más de 150 millones de usuarios en todo el mundo. Los ciberdelincuentes no estaban interesados en vigilar a todos los usuarios de esta herramienta. El ataque estaba dirigido a solo cinco asiáticos., dividido entre los países, Taiwán, Hong Kong y Sri Lanka.

“En comparación con el número total de usuarios activos de NoxPlayer, hay un número muy pequeño de víctimas. Según la telemetría de ESET, más de 100.000 usuarios tienen NoxPlayer instalado en sus máquinas. Entre ellos, solo 5 usuarios recibieron una actualización maliciosa, lo que demuestra que la Operación NightScout es una operación altamente focalizada ”, escribe el investigador Sanmillan.

ESET informa que se puso en contacto con BigNox para ofrecer soluciones de seguridad e investigación interna, pero la empresa negó haber sido atacada. “Nos pusimos en contacto con BigNox sobre la intrusión y negaron haber sido afectados. También ofrecemos nuestro apoyo para ayudarlos a superar la divulgación, en caso de que decidan realizar una investigación interna ”, dice Sanmillan.

Este es el tercer ataque a la cadena de suministro descubierto por ESET desde diciembre de 2020. El primero involucra el software Able, para la gestión de recursos humanos, utilizado por el gobierno de Mangolia. El segundo involucra software para la emisión de certificaciones oficiales, utilizado por el gobierno de Vietnam.

“Detectamos varios ataques en la cadena de suministro el año pasado [… O ataque que envolve o NoxPlayer] es particularmente interesante debido a la vertical dirigida, ya que rara vez encontramos muchas operaciones de ciberespionaje dirigidas a jugadores en línea […] Los ataques a la cadena de suministro seguirán siendo un vector de compromiso común, apalancado por los grupos de ciberespionaje, y su complejidad puede impactar en el descubrimiento y mitigación de este tipo de incidentes ”, concluye la investigadora.

Fuente: Welivesecurity (ESET).

See the original post at: https://thehack.com.br/cibercriminosos-comprometem-emulador-noxplayer-para-espionar-cinco-vitimas-especificas/?rand=48889