Un grupo de espionaje patrocinado por el estado chino conocido como Override Panda ha resurgido en las últimas semanas con un nuevo ataque de phishing con el objetivo de robar información confidencial.

“La APT china usó un correo electrónico de phishing para enviar una baliza de un marco del Equipo Rojo conocido como ‘Viper'”, Cluster25 dicho en un informe publicado la semana pasada.

“El objetivo de este ataque se desconoce actualmente, pero con alta probabilidad, dada la historia previa del ataque perpetrado por el grupo, podría ser una institución gubernamental de un país del sur de Asia”.

Override Panda, también llamado Naikon, Hellsing y Bronze Geneva , se sabe que opera en nombre de los intereses chinos desde al menos 2005 para realizar operaciones de recopilación de inteligencia dirigidas a Países de la ASEAN.

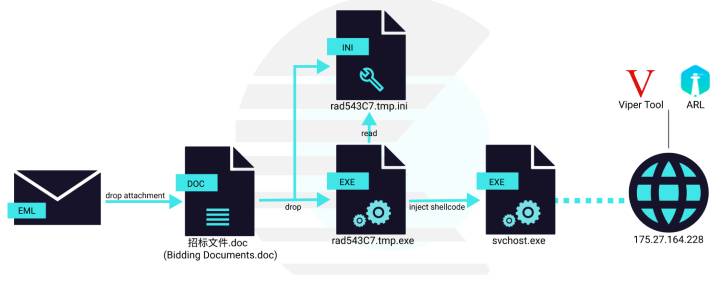

Las cadenas de ataque desatadas por el actor de amenazas han implicado el uso de documentos señuelo adjuntos a correos electrónicos de phishing dirigido que están diseñados para atraer a las víctimas previstas para que abran y se comprometan con el malware.

En abril pasado, el grupo fue vinculado a una amplia campaña de ciberespionaje dirigida contra organizaciones militares en el sudeste asiático. Luego, en agosto de 2021, Naikon fue implicado en ciberataques dirigidos al sector de las telecomunicaciones en la región a finales de 2020.

La última campaña detectada por Cluster25 no es diferente en el sentido de que aprovecha un documento de Microsoft Office armado para poner en marcha la cadena de eliminación de infecciones que incluye un cargador diseñado para lanzar un shellcode que, a su vez, inyecta una baliza para la herramienta del equipo rojo Viper.

Disponible para descargar desde GitHub, Viper se describe como una “herramienta de penetración de intranet gráfica, que modulariza y arma las tácticas y tecnologías comúnmente utilizadas en el proceso de penetración de Intranet”.

Se dice que el marco, similar a Cobalt Strike, presenta más de 80 módulos para facilitar el acceso inicial, la persistencia, la escalada de privilegios, el acceso de credenciales, el movimiento lateral y la ejecución de comandos arbitrarios.

“Al observar el arsenal de piratería de Naikon APT, se concluyó que este grupo tiende a realizar operaciones de inteligencia y espionaje a largo plazo, típicas de un grupo que tiene como objetivo realizar ataques contra gobiernos y funcionarios extranjeros”, señalaron los investigadores.

“Para evitar la detección y maximizar el resultado, cambió diferentes [tácticas, técnicas y procedimientos] y herramientas con el tiempo”.

Source: TheHackerNews