Los ciberdelincuentes vinculados al gobierno de Corea del Norte, conocido como Lazarus, uno de los grupos más prolíficos en 2020, son dirigidos a ataques de espionaje contra empresas de seguridad desde principios de este año.

Según los investigadores de Kaspersky, Lazarus es un grupo que está activo desde 2009 y ya ha organizado campañas de ransonware, ciberespionaje y ataques contra el mercado de las criptomonedas. Desde principios de este año, se ha centrado en la industria de la seguridad..

Esta no es la primera vez que el grupo ha dirigido ataques contra la industria del sector. A mediados de 2020, Kaspersky identificó al grupo que usaba malware de una familia a la que llama la empresa. ThreatNeedle, la misma familia de malware que están usando ahora.

“Hemos visto a Lazarus atacar a varias industrias utilizando este grupo de malware. A mediados de 2020, nos dimos cuenta de que Lazarus estaba lanzando ataques contra la industria de defensa utilizando el clúster ThreatNeedle, un grupo de malware avanzado Manuscrypt (conocido como NukeSped). Al investigar esta actividad, pudimos observar el ciclo de vida completo de un ataque, descubriendo más detalles técnicos y enlaces a otras campañas grupales “, escriben Seongsu Park y Vyacheslav Kopeytsev, en un estudio publicado el jueves (25).

Ataques contra la industria de la seguridad

Los investigadores explican que las instituciones financieras, especialmente las que se ocupan de las criptomonedas, siempre han sido el foco principal de Lazarus. Sin embargo, desde mediados de 2020, el grupo ha estado “atacando agresivamente” a las empresas de defensa y seguridad, principalmente porque tienen muchos gobiernos y ejércitos como clientes.

“En esta campaña, el grupo Lazarus demostró su nivel de sofisticación y capacidad para eludir las medidas de seguridad a las que se enfrentan durante sus ataques, como la segmentación de la red. Lázaro es un grupo muy prolífico, realizando múltiples campañas utilizando diferentes estrategias. Compartieron herramientas e infraestructura entre estas campañas para lograr sus objetivos ”, escriben los investigadores.

Los investigadores creen que el enfoque en estas empresas tiene como objetivo obtener datos de ejércitos y gobiernos, dado que estas empresas tienen una sólida relación de datos con entidades gubernamentales.

Estrategia ThreatNeedle

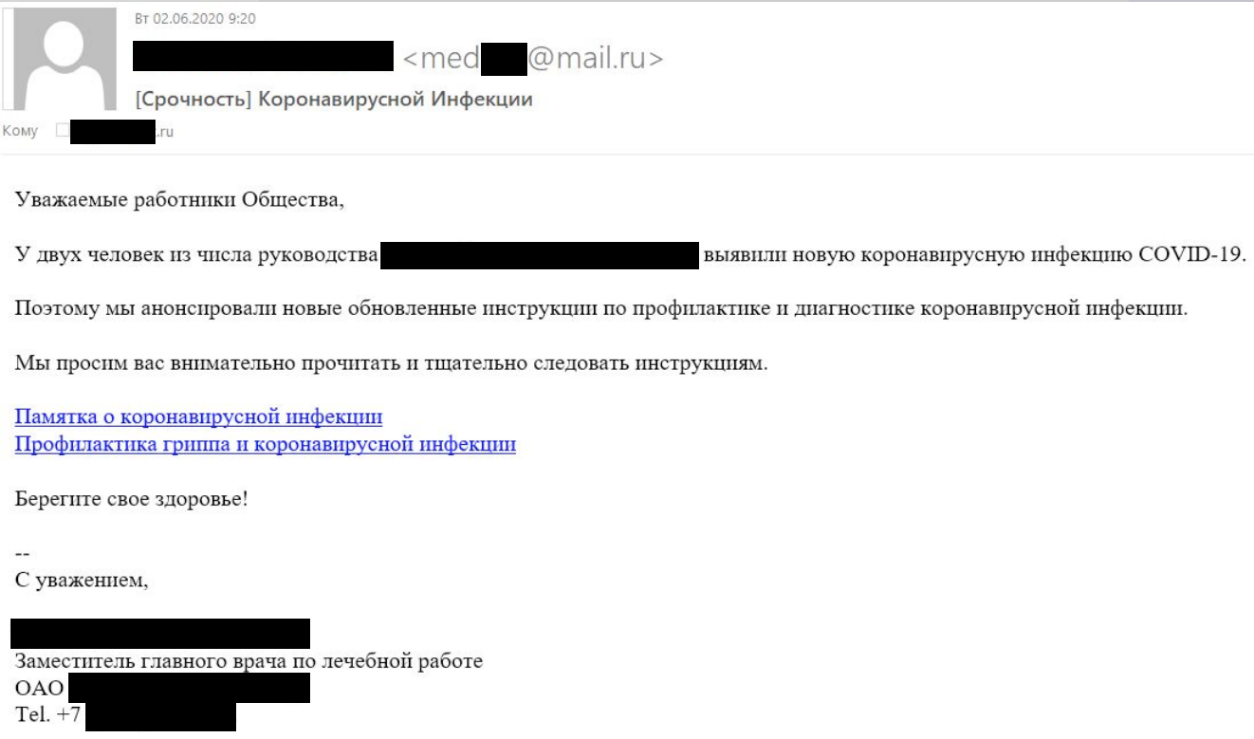

Como ocurre con la mayoría de los ataques dirigidos, los atacantes utilizan el phishing como vector de infección inicial. “El grupo estudió la información disponible públicamente sobre la organización objetivo e identificó direcciones de correo electrónico pertenecientes a varios departamentos de la empresa [para realizar os ataques]”, escriben.

Junto con el correo electrónico de phishing, que afirmaba tener actualizaciones urgentes sobre COVID-19, Se ha adjuntado un archivo .docx infectado con código malicioso.. “Una macro en el documento de Microsoft Word contenía código malicioso diseñado para descargar y ejecutar software malicioso adicional en el sistema infectado”.

El archivo .docx contiene un script que instala una puerta trasera ThreatNeedle, que permite el acceso remoto a la computadora y los datos de la víctima infectada. Tras esta puerta trasera inicial, los ciberdelincuentes inician el proceso de infección con otros tipos de malware, además del movimiento lateral.

“Este instalador es responsable de implementar el malware tipo cargador de la siguiente etapa y registrarlo para su ejecución automática para su persistencia. El malware tipo cargador ThreatNeedle existe en varias variaciones y tiene el propósito principal de cargar la etapa final del malware ThreatNeedle en la memoria” , escriben.

Una vez La puerta trasera definitivamente está configurada, el grupo comienza el proceso de movimiento lateral, insertando más malware según sea necesario y recopilación de datos de inteligencia.

Fuente: Securelist (Kaspersky).

See the original post at: https://thehack.com.br/hackers-de-elite-da-coreia-do-norte-miram-empresas-de-seguranca/?rand=48889