Se descubrieron dos malware desarrollados con un enfoque en espionaje nuclear, militar y electoral recopilar conversaciones de WhatsApp, representantes del ejército y del gobierno en Pakistán y Cachemira, territorio en el norte de la India, que ha sufrido disputas territoriales durante décadas.

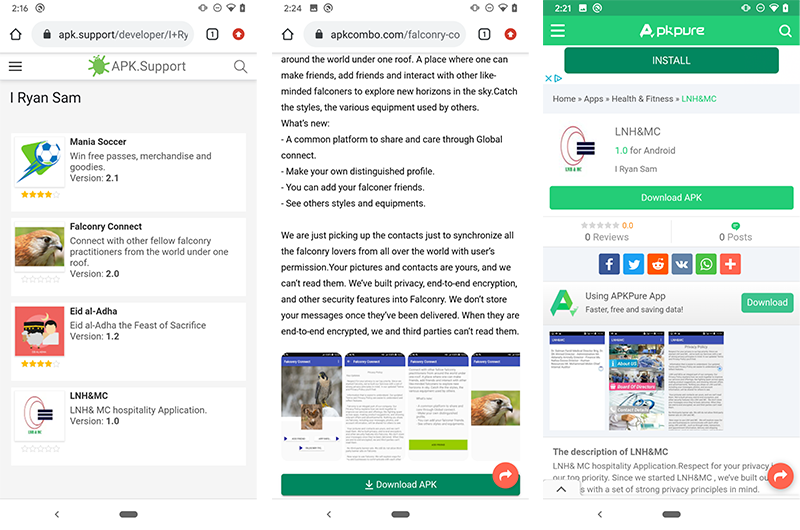

El malware, denominado Hornbill y SunBird, fue identificado por Lookout, una empresa de seguridad de la información de América del Norte, camuflado en varias aplicaciones – aparentemente ingenuo – disponible en las tiendas de aplicaciones de Android, APK Pure, APK Combo y Compatibilidad con APK.

Según los investigadores, existe evidencia de que el malware se ha desarrollado por ciberdelincuentes a favor del gobierno y el ejército de la India, específicamente para comprometer las conversaciones de WhatsApp de los funcionarios de Pakistán y Cachemira.

“Creemos con mucha confianza que estas herramientas de vigilancia son utilizado por el grupo Advanced Persistent Threat (APT), Confucius, que apareció por primera vez en 2013 como un actor pro-India patrocinado por el estado, principalmente persiguiendo a Pakistán y otros objetivos del sur de Asia ”, escriben los investigadores de Lookout.

Los investigadores explican que El principal objetivo de Hornbill y SunBird son las autoridades militares, nucleares y electorales de Pakistán en Cachemira.. El malware recopila principalmente registros de conversaciones con imágenes, archivos y audios; contactos y metadatos (número de teléfono, IMEI, ID de Android, modelo, fabricante y versión del sistema operativo). Ambos malware son capaces de filmar las pantallas del smartphone de la víctima, además de acceder a las cámaras (tanto delanteras como traseras), además de extraer registros completos de conversación.

Malware tradicional

Lookout nombró el primer malware de Hornbill, en honor a un ave común en Chandigar, un estado indio donde los investigadores creen que se ha desarrollado. SunBird, también indio, tiene este nombre porque se basa en un malware tradicional, SunService.

El malware en el que se basa Hornbill fue encontrado por primera vez en enero de 2018. El antesesor de SunBird, en enero de 2017. “Estamos seguros de que SunBird y Hornbill son dos herramientas utilizadas por el mismo actor, quizás para diferentes propósitos de vigilancia”, escriben.

“Hornbill y SunBird tienen similitudes y diferencias en la forma en que operan en un dispositivo infectado […] Aunque SunBird tiene la funcionalidad de troyano de acceso remoto (RAT), Hornbill es una herramienta de vigilancia discreta que se utiliza para extraer un conjunto seleccionado de datos de interés para su operador.”Dice Apurva Kumar, ingeniera de inteligencia de seguridad y Kristin Del Rosso, investigadora de inteligencia de seguridad en Lookout.

Según los investigadores, no hay forma de identificar cuántas personas se infectaron en total. Pero solo en 2019, al menos 156 personas se infectaron con SunBird. Sin embargo, aunque se desarrolló con un enfoque en Pakistán y Cachemira, los usuarios de “al menos 14 países diferentes ”también fueron infectados.

Fuente: Estar atento.

See the original post at: https://thehack.com.br/dois-malwares-estatais-foram-descobertos-espionando-mensagens-de-whatsapp-de-autoridades-no-paquistao/?rand=48889