Los investigadores han revelado una vulnerabilidad de inclusión de archivos locales no documentada anteriormente (LFI) en Hashnode, una plataforma de blogs orientada a desarrolladores, de la que se puede abusar para acceder a datos confidenciales, como claves SSH, la dirección IP del servidor y otra información de la red.

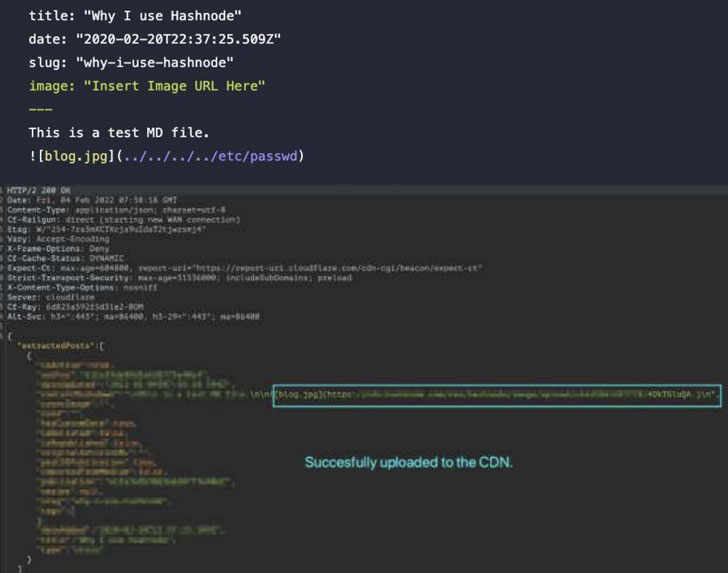

“El LFI se origina en una Función de importación masiva de Markdown que se puede manipular para proporcionar a los atacantes la capacidad sin obstáculos de descargar archivos locales del servidor de Hashnode”, dijeron los investigadores de Akamai en un objetivo informe compartido con The Hacker News.

Las fallas de inclusión de archivos locales ocurren cuando se engaña a una aplicación web para que exponga o ejecute archivos no aprobados en un servidor, lo que provoca el cruce de directorios, la divulgación de información, la ejecución remota de código y ataques de secuencias de comandos entre sitios (XSS).

La falla, causada debido a que la aplicación web no desinfectó adecuadamente la ruta a un archivo que se pasa como entrada, podría tener serias repercusiones en el sentido de que un atacante podría navegar a cualquier ruta en el servidor y acceder a información confidencial, incluido el /etc/passwd file que contiene una lista de usuarios en el servidor.

Armados con este exploit, los investigadores dijeron que pudieron identificar la dirección IP y el shell seguro privado (SSH) clave asociada al servidor.

Si bien la vulnerabilidad se ha abordado desde entonces, los hallazgos llegan cuando Akamai dijo que registró más de cinco mil millones de ataques LFI entre el 1 de septiembre de 2021 y el 28 de febrero de 2022, lo que marca un aumento del 141 % con respecto a seis meses anteriores.

“Los ataques LFI son un vector de ataque que podría causar un daño importante a una organización, ya que un actor de amenazas podría obtener información sobre la red para un reconocimiento futuro”, dijeron los investigadores.

Fuente: TheHackerNews