Advierten que los complementos de WordPress Advanced Custom Fields y Advanced Custom Fields Pro con millones de instalaciones son defectuosos y vulnerables a los ataques de secuencias de comandos entre sitios (XSS).

Complementos de WordPress con errores que permiten ataques XSS en sitios web

Ambos complementos se encuentran entre los creadores de campos personalizados de WordPress más populares con 2 000 000 de instalaciones activas en sitios web de todo el mundo. El investigador de Patchstack, Rafie Muhammad, descubrió la vulnerabilidad XSS reflejada de alta gravedad el 2 de mayo de 2023, a la que se le asignó el identificador CVE-2023-30777.

Los errores XSS a menudo permiten a los atacantes inyectar secuencias de comandos maliciosas en sitios web vistos por otros, lo que resulta en la ejecución de código en el navegador web del visitante. Patchstack dice que la falla XSS podría permitir que un atacante no autenticado robe información confidencial y aumente sus privilegios en un sitio de WordPress afectado.

Tenga en cuenta que esta vulnerabilidad se puede desencadenar en una instalación o configuración predeterminada del complemento Advanced Custom Fields. XSS solo puede ser activado por usuarios registrados que tienen acceso al complemento de campos personalizados avanzados.

Patchstack

Esto significa que el atacante no autenticado aún tendría que diseñar socialmente a alguien con acceso al complemento para visitar una URL maliciosa para activar la falla. El desarrollador del complemento fue notificado del problema después de que se descubrió Patchstack y lanzó una actualización de seguridad el 4 de mayo de 2023, versión 6.1.6.

La falla XSS

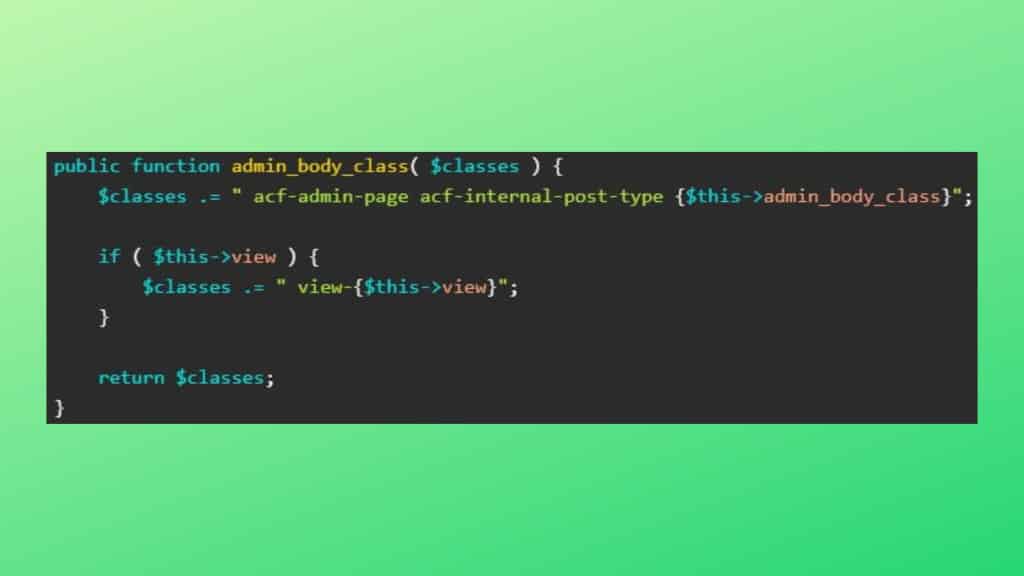

La falla XSS La falla CVE-2023-30777 proviene del controlador de la función ‘admin_body_class’ que no limpia correctamente el valor de salida de un enlace que controla y filtra las clases CSS (diseño y diseño) para la etiqueta del cuerpo principal en el área de administración de Sitios de WordPress.

Imagen: Reproducción | computadora pitido

Un atacante podría aprovechar la concatenación de código directo no seguro en el código del complemento, específicamente la variable ‘$this?view’, para agregar código dañino (cargas útiles XSS DOM) en sus componentes que pasarán al producto final, una cadena de clase.

La función de limpieza utilizada por el complemento, ‘sanitize_text_field’, no detendrá el ataque porque no detectará la inyección de código malicioso. El desarrollador corrigió el error en la versión 6.1.6 mediante la implementación de una nueva función llamada ‘esc_attr’ que desinfecta correctamente el valor de salida del enlace admin_body_class y, por lo tanto, evita XSS.

Se recomienda a todos los usuarios de Advanced Custom Fields y Advanced Custom Fields Pro que actualicen a la versión 6.1.6 o posterior lo antes posible. Si bien WordPress ofrece muchas herramientas de seguridad estándar, como inicio de sesión seguro, contraseñas seguras y complementos de seguridad, es importante recordar que ninguna plataforma es 100 % segura. Para mantener su sitio web seguro, es necesario tener un plan de respaldo regular y actualizaciones constantes para WordPress, el tema y los complementos.

Para evitar que su sitio web sufra ataques, pérdidas, no sea uno de los afectados por la falla del complemento y use WordPress de manera segura. elija un servicio de copia de seguridad SEGURO para su sitio web:

fuente: Ciso Advisor