Una operación de ransomware conocida como Medusa comenzó a cobrar fuerza en 2023 y se dirige a víctimas corporativas en todo el mundo con demandas de rescate de millones de dólares.

La operación Medusa comenzó en junio de 2021 pero tuvo una actividad relativamente baja, con pocas víctimas. Sin embargo, en 2023, la pandilla de ransomware aumentó su actividad y lanzó un ‘Blog de Medusa’ utilizado para filtrar datos de las víctimas que se negaron a pagar un rescate.

Medusa llamó la atención de los medios esta semana después de que se atribuyó la responsabilidad de un ataque en el distrito de las Escuelas Públicas de Minneapolis (MPS) y compartió un video de los datos robados.

¿Se pondrá de pie la verdadera Medusa?

Muchas familias de malware se hacen llamar Medusa, incluida una red de bots basada en Mirai con capacidades de ransomware, un malware de Android Medusa y la operación de ransomware MedusaLocker ampliamente conocida.

Debido al nombre de uso común, ha habido algunos informes confusos sobre esta familia de ransomware, y muchos piensan que es lo mismo que MedusaLocker.

Sin embargo, las operaciones de ransomware Medusa y MedusaLocker son completamente diferentes.

La operación MedusaLocker se lanzó en 2019 como ransomware como servicio, con numerosos afiliados, una nota de rescate comúnmente llamada How_to_back_files.html y una amplia variedad de extensiones de archivo para archivos cifrados.

La operación MedusaLocker utiliza un sitio web Tor en qd7pcafncosqfqu3ha6fcx4h6sr7tzwagzpcdcnytiw3b6varaeqv5yd.onion para la negociación.

Sin embargo, la operación de ransomware Medusa se lanzó alrededor de junio de 2021 y ha estado usando una nota de rescate llamada !!!READ_ME_MEDUSA!!!.txt y una extensión de archivo cifrado estático de .MEDUSA.

La operación Medusa también utiliza un sitio web de Tor para las negociaciones de rescate, pero el suyo se encuentra en medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion.

Cómo cifra Medusa los dispositivos Windows

BleepingComputer solo ha podido analizar el encriptador Medusa para Windows, y no se sabe si tienen uno para Linux en este momento.

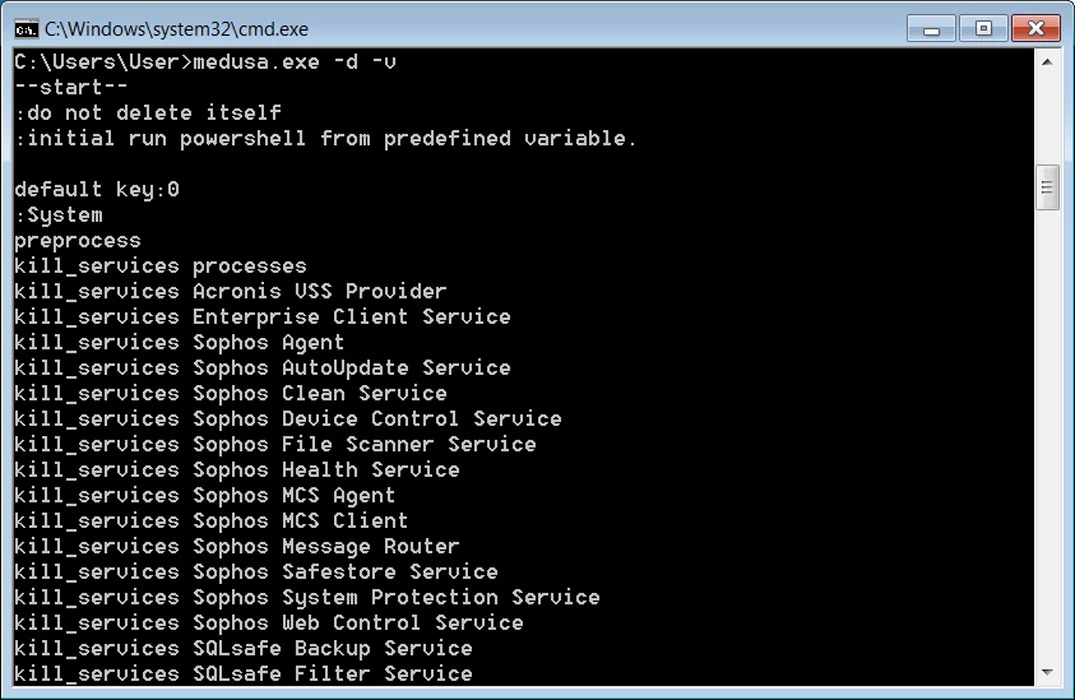

El cifrador de Windows aceptará las opciones de la línea de comandos que permiten al actor de amenazas configurar cómo se cifrarán los archivos en el dispositivo, como se muestra a continuación.

# Command Line

Option | Description

---------------------

-V | Get version

-d | Do not delete self

-f | Exclude system folder

-i | In path

-k | Key file path

-n | Use network

-p | Do not preprocess (preprocess = kill services and shadow copies)

-s | Exclude system drive

-t | Note file path

-v | Show console window

-w | Initial run powershell path (powershell -executionpolicy bypass -File %s)

Por ejemplo, el argumento de línea de comando -v hará que el ransomware muestre una consola, mostrando mensajes de estado mientras cifra un dispositivo.

Ventana de la consola del ransomware Medusa

Fuente: BleepingComputer

En una ejecución normal, sin argumentos en la línea de comandos, el ransomware Medusa finalizará más de 280 servicios y procesos de Windows para programas que pueden evitar que los archivos se cifren. Estos incluyen servicios de Windows para servidores de correo, servidores de bases de datos, servidores de respaldo y software de seguridad.

A continuación, el ransomware eliminará las instantáneas de volumen de Windows para evitar que se utilicen para recuperar archivos.

deletes shadow volume copies

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=%s /on=%s /maxsize=unbounded

El experto en ransomware Michael Gillespie también analizó el encriptador y le dijo a BleepingComputer que encripta archivos usando encriptación AES-256 + RSA-2048 usando la biblioteca BCrypt.

Gillespie confirmó además que el método de cifrado utilizado en Medusa es diferente al utilizado en MedusaLocker.

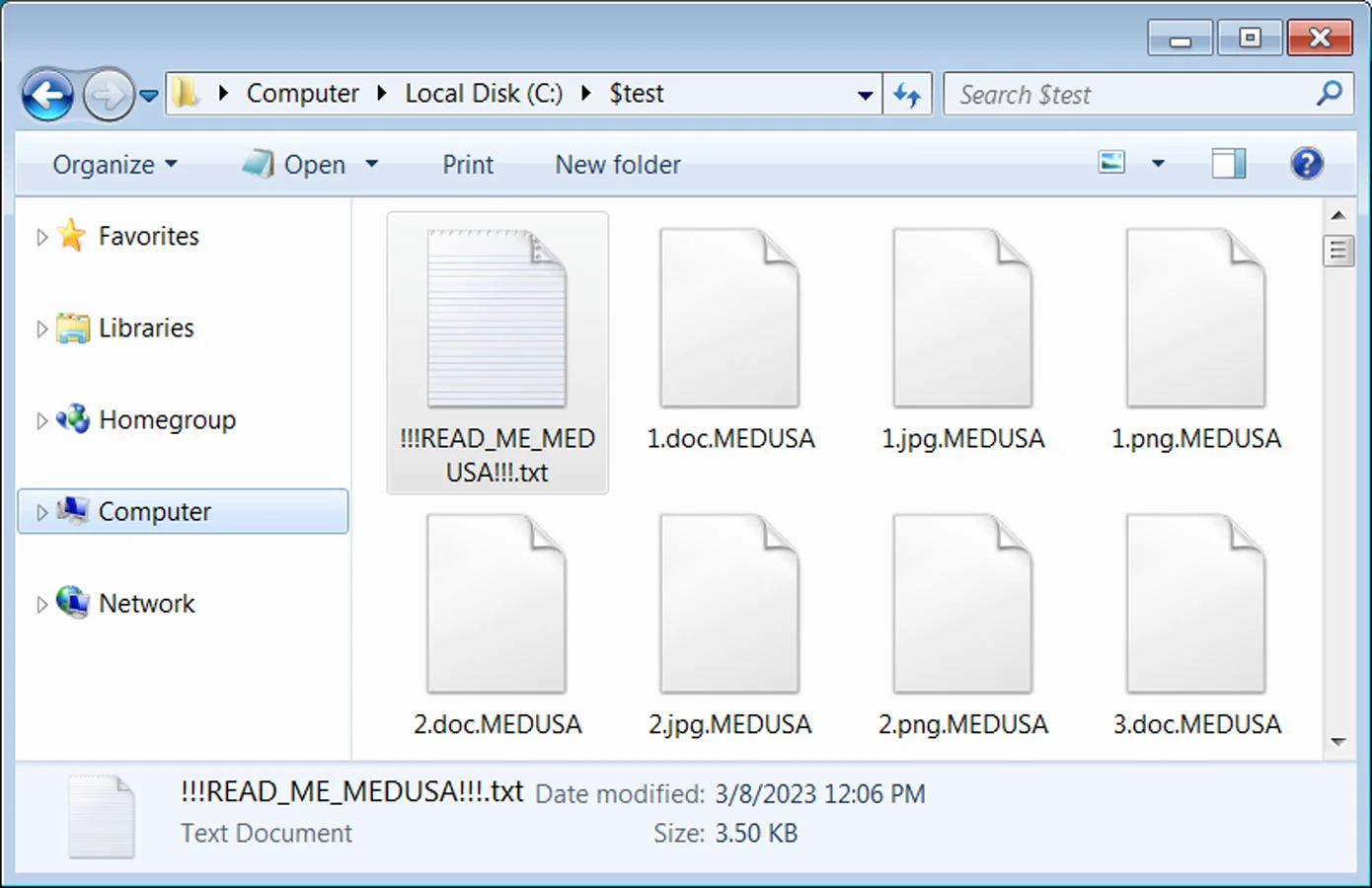

Al cifrar archivos, el ransomware agregará la extensión .MEDUSA a los nombres de archivos cifrados, como se muestra a continuación. Por ejemplo, 1.doc se cifraría y cambiaría de nombre a 1.doc.MEDUSA.

Archivos encriptados por Medusa Ransomware

Fuente: BleepingComputer

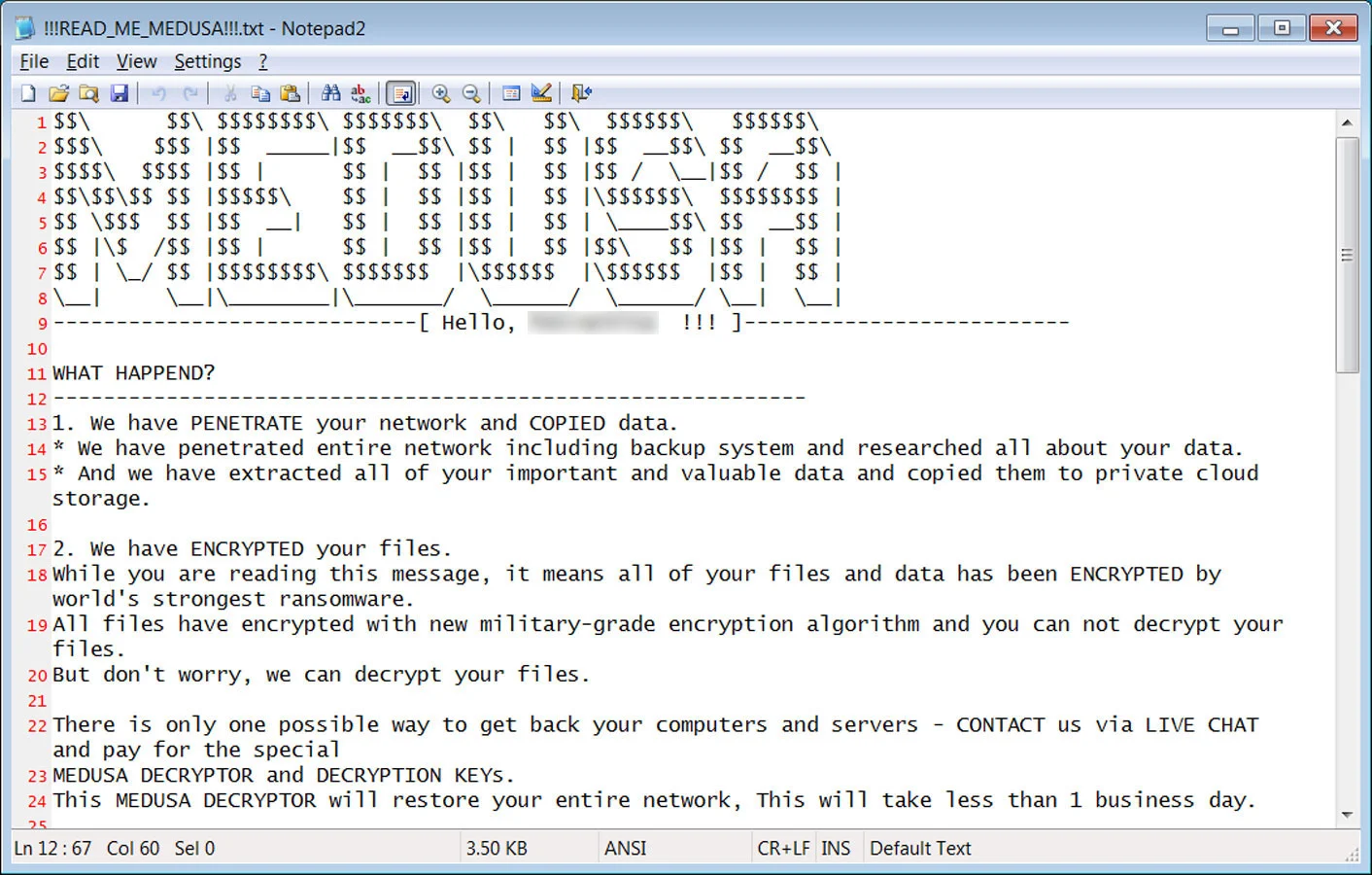

En cada carpeta, el ransomware creará una nota de rescate llamada !!!READ_ME_MEDUSA!!!.txt que contiene información sobre lo que sucedió con los archivos de la víctima.

La nota de rescate también incluirá información de contacto de la extensión, incluido un sitio de fuga de datos de Tor, un sitio de negociación de Tor, un canal de Telegram, una identificación de Tox y la dirección de correo electrónico [email protected].

El sitio de negociación de Tor está en http://medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion.

Nota de rescate de Medusa Ransomware

Fuente: BleepingComputer

Como un paso adicional para evitar la restauración de archivos de las copias de seguridad, el ransomware Medusa ejecutará el siguiente comando para eliminar los archivos almacenados localmente asociados con los programas de copia de seguridad, como Windows Backup. Este comando también eliminará las unidades de disco duro virtuales (VHD) utilizadas por las máquinas virtuales.

del /s /f /q %s*.VHD %s*.bac %s*.bak %s*.wbcat %s*.bkf %sBackup*.* %sbackup*.* %s*.set %s*.win %s*.dsk

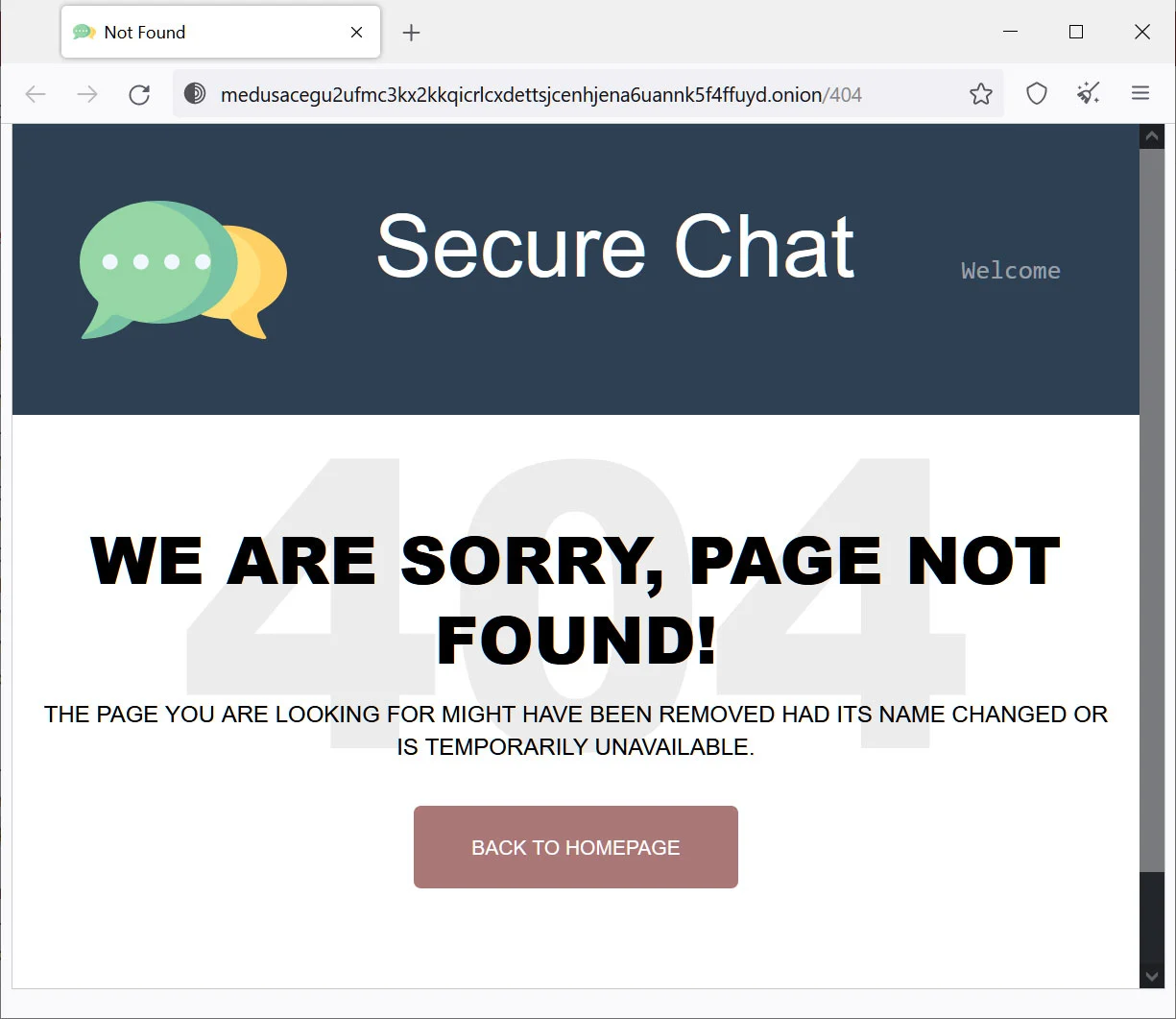

El sitio de negociación de Tor se llama a sí mismo “Chat seguro”, donde cada víctima tiene una identificación única que puede usarse para comunicarse con la banda de ransomware.

Sitio de negociación de chat seguro de Medusa

Fuente: BleepingComputer

Como la mayoría de las operaciones de ransomware dirigidas a empresas, Medusa tiene un sitio de fuga de datos llamado “Blog de Medusa”. Este sitio se usa como parte de la estrategia de doble extorsión de la pandilla, donde filtran datos de las víctimas que se niegan a pagar un rescate.

Sitio de negociación de chat seguro de Medusa

Fuente: BleepingComputer

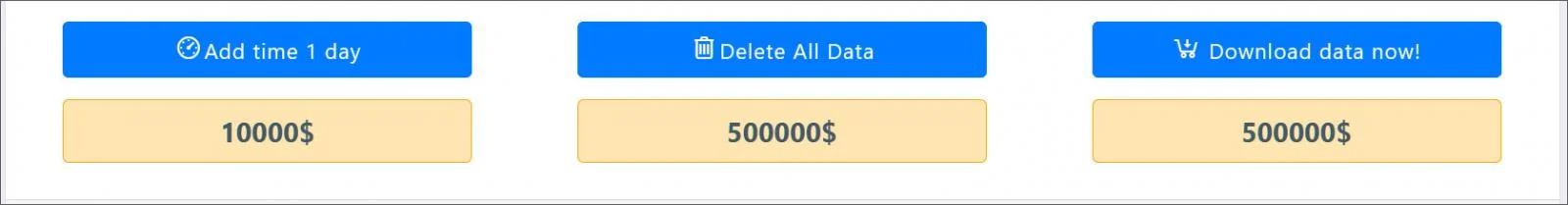

Cuando se agrega una víctima a la fuga de datos, sus datos no se publican de inmediato. En cambio, los actores de amenazas les dan a las víctimas opciones pagas para extender la cuenta regresiva antes de que se publiquen los datos, eliminar los datos o descargar todos los datos. Cada una de estas opciones tiene diferentes precios, como se muestra a continuación.

Opciones de fuga de datos

Fuente: BleepingComputer

Estas tres opciones se realizan para aplicar una presión adicional sobre la víctima y asustarla para que pague un rescate.

Desafortunadamente, ninguna debilidad conocida en el cifrado de Medusa Ransomware permite a las víctimas recuperar sus archivos de forma gratuita.

Los investigadores continuarán analizando el cifrador y, si se encuentra una debilidad, la reportaremos a BleepingComputer.

Fuente: BleepingComputer, Lawrence Abrams