El equipo de mantenimiento de la utilidad Sudo, que permite a los administradores de Linux delegar derechos de superusuario a otros usuarios, publicó un parche para una vulnerabilidad grave, descubierta por investigadores de Qualys. Vea el video a continuación para obtener una prueba de concepto para esta vulnerabilidad.

La vulnerabilidad es un desbordamiento de búfer, registrado como CVE-2021-3156 y apodado Baron Samedit. El descubrimiento tuvo lugar hace dos semanas y la corrección se lanzó hoy, miércoles 27 de enero, con el lanzamiento de Sudo 1.9.5p2. Aprovechando esta falla, un atacante con acceso a una cuenta con pocos privilegios puede obtener derechos de superusuario, incluso si la cuenta no está en la lista / etc / sudoers, el archivo de configuración que controla a los usuarios con permiso para acceder a los comandos su y sudo.

vea eso

Alerta de vulnerabilidad en los sistemas de imágenes de GE Healthcare

No inicializar GRUB2 en Linux pone en riesgo las PC y los servidores

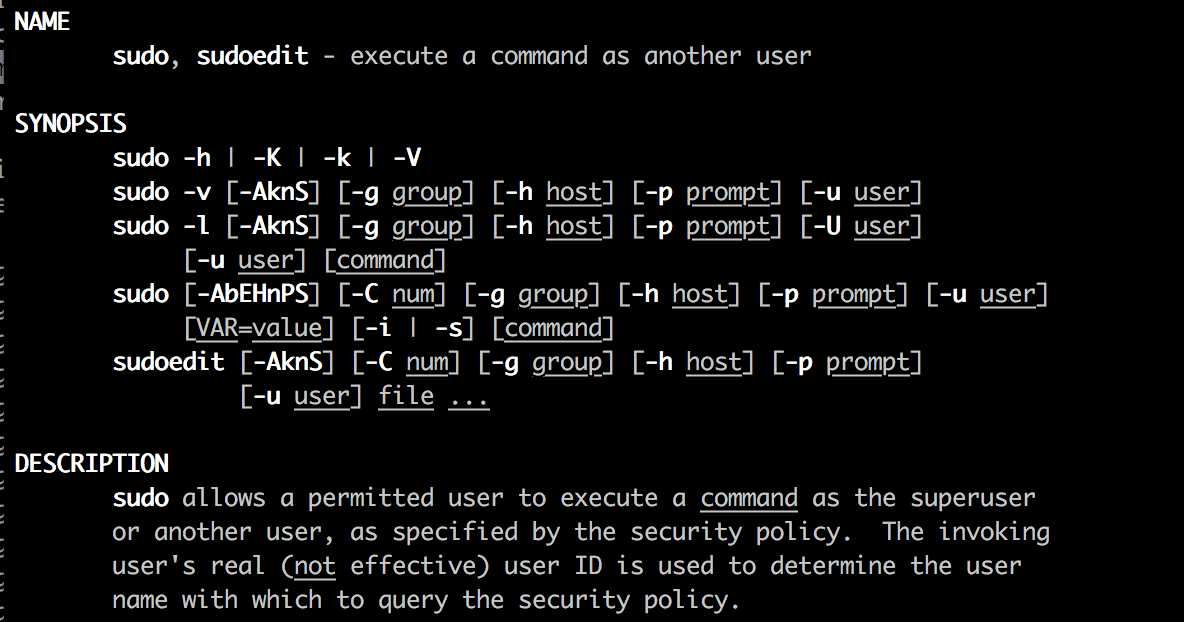

Como explicaron los desarrolladores de Sudo, cuando la utilidad ejecuta un comando en modo shell usando la opción de línea de comando -s o -i, los caracteres especiales en los argumentos del comando se escapan con una barra invertida. Antes de evaluar la política de sudoers (sin esperar ningún carácter de escape), el complemento de política elimina esos caracteres de los argumentos si el comando se ejecuta en modo shell.

Como resultado, el comando se leerá después de que el último carácter de la línea termine con una barra invertida sin escape. Este error normalmente sería inofensivo, ya que Sudo evita todas las barras invertidas en los argumentos del comando.

Sin embargo, debido a otro error, esta vez en el código de análisis de la línea de comandos, es posible ejecutar sudoedit con las opciones -s o -i, con una bandera que indica que el modo shell está habilitado. Dado que el comando no se ejecuta realmente, Sudo no pierde ningún carácter especial. Finalmente, el código que decide si escapar de los caracteres de escape no verifica si el comando se está ejecutando realmente, sino que solo ve el indicador de shell establecido. Esta incompatibilidad conduce a una vulnerabilidad de seguridad.

La vulnerabilidad existe en Sudo desde julio de 2011 y afecta a todas las versiones de la utilidad en los últimos diez años. Según los expertos de Qualys, lograron reproducir la vulnerabilidad y desarrollar varias variantes de exploits para Ubuntu 20.04 (Sudo 1.8.31), Debian 10 (Sudo 1.8.27) y Fedora 33 (Sudo 1.9.2), sin embargo, otros sistemas operativos y distribuciones.

Con agencias internacionales

See the original post at: https://www.cisoadvisor.com.br/bug-no-sudo-usuarios-linux-podem-se-tornar-superusuarios/?rand=59052