Cinco vulnerabilidades Residencia en inyección de código en el lado del usuario (lado del cliente) fueron descubiertos por el investigador de seguridad Pedr4uz, después de estudiar el código de los sitios pornográficos populares, Pornhub, YouPorn, Redtube y Tube8, durante unos dos meses.

Según el investigador, simplemente haga clic en un enlace adulterado para que un atacante pudiera robar sesiones y cuentas de usuarios y empleados, más allá de registros de todo lo que se hizo en el sitio, como datos de tarjetas de crédito, si el usuario realizó una compra.

“Lo único que se necesitaba era que el usuario hiciera clic en el vínculo […] Si envié un enlace adulterado a un empleado en uno de estos sitios y él hizo clic, su sesion seria mia […] Estas lagunas también podrían utilizarse para robar cuentas de empleados, con privilegios de administrador en el sitio web ”, explica Pedr4uz.

El investigador recibió $ 1000 como recompensa a través de la plataforma de recompensas por errores, HackerOne. La recompensa representa dos errores de Redtube, uno de Pornhub y otro de YouPorn. Pedr4uz informa que, aunque Tube8 también era vulnerable, el firewall se configuró correctamente y no se consideró la recompensa.

“Estas lagunas se encontraron primero en YourPorn, luego en todos los demás sitios del mismo grupo, todos eran vulnerables, excepto Tube8, donde había un firewall configurado correctamente. En la medida en que era posible controlar lo que se reflejaba en la página del usuario, el firewall bloqueaba mis solicitudes ”, dice.

La vulnerabilidad

El investigador dice que lleva un tiempo estudiando el código de YouPorn y durante un proceso de revisión, que hace todas las semanas, descubrió una página HTML, creada para administrar anuncios que se mostrarán al usuario.

“Una página HTML en blanco, que toma algunas variables de usuario, define qué servidor de anuncios será y coloca ese anuncio en esa página, a la que, en teoría, el usuario no debería acceder o ni siquiera saber que existe”, explica.

Con este curioso descubrimiento, el investigador decidió investigar, con pruebas de diferentes parámetros. “Descubrí algunos parámetros diferentes, que cuando los puse en la URL, de forma codificada, la página de anuncios los decodificó“, dice.

Identificó que la página también decodificó algunos caracteres especiales. Fue entonces cuando descubrió la vulnerabilidad: era posible aprovechar esta decodificación de caracteres para adjuntar código malicioso al código fuente de la página.

“Si esa página HTML ejecutaba una secuencia de comandos simple, que solo seleccionaba anuncios en el servidor, era posible insertar JavaScript y HMTL arbitrarios y así robar las cookies y la sesión del usuario. También era posible hacer que el navegador de la víctima descargara software malicioso sin autorización y mucho más ”, explica.

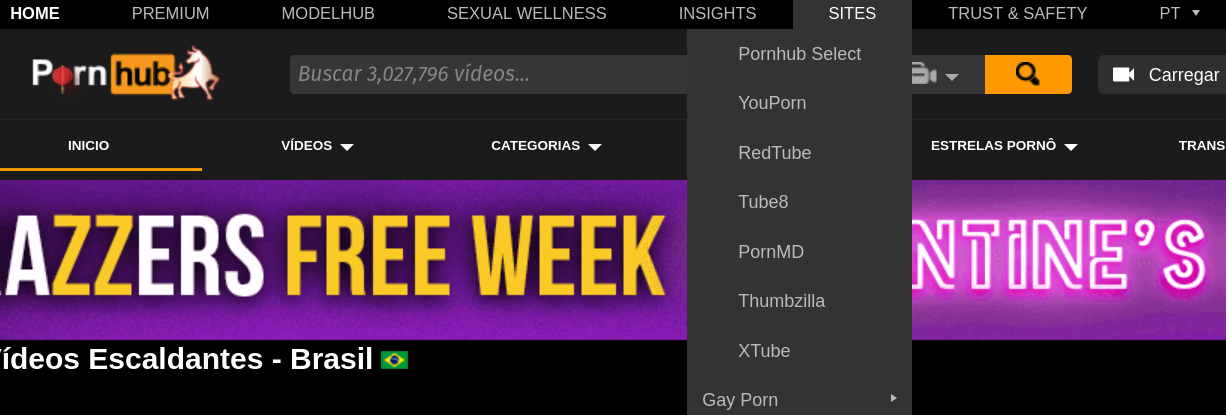

Pedr4uz sabía que el código de YouPorn era muy similar al código de otros sitios de la misma empresa (Pornhub, Redtube y Tube8 y otros) y decidió probarlos también. Se encontró el mismo error en todos los demás sitios, ya que fueron desarrollados con tecnología muy similar.

“La topología de Pornhub, Redtube, YouPorn y Tube8 son casi análogas, casi un 90% idénticas […] Percibí que una gran cantidad de YouPorn también se aplica a Pornhub, Redtube y Tube8. Encontré esto extraño y vi que la compañía que administra el error de recompensa de YouPorn es la misma que las demás. Entonces, todo tuvo sentido. Comencé a explorar la topología de todos los demás sitios de la misma empresa. Pero mi foco principal siempre ha sido Youporn ”, dice.

El proceso

MindGeek, la empresa responsable de los sitios web en cuestión, es la verdadero conglomerado de prostitución digital. Además de Pornhub, YouPorn, Redtube y Tube8, la empresa, con oficinas en Canadá, Estados Unidos, Reino Unido, Irlanda, Alemania, Rumanía e Italia, también gestiona los sitios. PornMD, Thumbzilla y Xtube, además de productores de películas para adultos Brazzers, Digital Playgroud, Hombres, WhyNotBi, Reality Kings y Sean Cody.

Según la propia empresa, solo Pornhub, uno de sus principales productos, recibe un promedio de más de 100 mil millones de reproducciones de video por año y tiene sobre 20 millones de usuarios registrados.

Pedr4uz dice que durante estos dos meses de estudio de YouPorn, se enviaron varios informes de vulnerabilidades, algunos muy serios que permitieron ataques más graves como “Cache Poisoning” y “DNS Spoofing”, dirigidos al servidor de la empresa, pero todos fueron considerados duplicados, que es cuando el error ya ha sido informado y la compañía aún está en proceso de solucionarlo.

Hasta que un domingo cualquiera, durante la revisión semanal, identificó esta página sospechosa, descubrió el problema, lo informó a la empresa y recibió la recompensa. Para el investigador, la recompensa por errores es cuestión de tiempo y dedicación.

“Hubo varias otras lagunas que aún no he logrado escalar como una vulnerabilidad válida, pero poder armar un escenario de lagunas legales adecuadas es cuestión de tiempo”, Concluye.

See the original post at: https://thehack.com.br/pesquisador-brasileiro-descobre-vulnerabilidades-no-pornhub-youporn-redtube-e-tube8/?rand=48889