Una elusiva y sofisticada campaña de ciberespionaje orquestada por el grupo Winnti, respaldado por China, ha logrado pasar desapercibida desde al menos 2019.

Apodada “Operación CuckooBees” por la empresa de ciberseguridad israelí Cybereason, la operación masiva de robo de propiedad intelectual permitió al actor de amenazas exfiltrar cientos de gigabytes de información.

Los objetivos incluían empresas de tecnología y fabricación ubicadas principalmente en el este de Asia, Europa occidental y América del Norte.

“Los atacantes se dirigieron a la propiedad intelectual desarrollada por las víctimas, incluidos documentos confidenciales, planos, diagramas, fórmulas y datos patentados relacionados con la fabricación”, los investigadores dijo.

“Además, los atacantes recopilaron información que podría usarse para futuros ataques cibernéticos, como detalles sobre las unidades comerciales de la empresa objetivo, la arquitectura de la red, las cuentas y credenciales de los usuarios, los correos electrónicos de los empleados y los datos de los clientes”.

Se sabe que Winnti, también rastreado por otros proveedores de seguridad cibernética bajo los nombres APT41, Axiom, Bario y Bronze Atlas, está activo desde al menos 2007.

“La intención del grupo es el robo de propiedad intelectual de organizaciones en economías desarrolladas, y con una confianza moderada de que esto es en nombre de China para respaldar la toma de decisiones en una variedad de sectores económicos chinos”, Secureworks notes en un perfil de amenazas del actor.

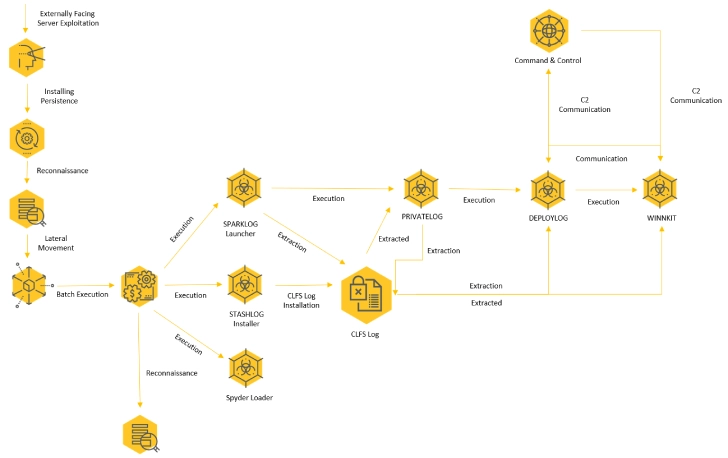

La cadena de infección de varias fases documentada por Cybereason implica la explotación de servidores conectados a Internet para implementar un shell web con el objetivo de realizar actividades de reconocimiento, movimiento lateral y exfiltración de datos.

Es a la vez complejo e intrincado, siguiendo un enfoque de “castillo de naipes” en el que cada componente de la cadena de eliminación depende de otros módulos para funcionar, lo que hace que el análisis sea extremadamente difícil.

“Esto demuestra el pensamiento y el esfuerzo que se puso tanto en el malware como en las consideraciones de seguridad operativa, lo que hace que sea casi imposible de analizar a menos que todas las piezas del rompecabezas se ensamblen en el orden correcto”, explicaron los investigadores.

La recopilación de datos se facilita por medio de un cargador modular llamado Spyder, que se utiliza para descifrar y cargar cargas útiles adicionales. También se utilizan cuatro cargas útiles diferentes: STASHLOG, SPARKLOG, PRIVATELOG y DEPLOYLOG, que se implementan secuencialmente para eliminar WINNKIT, un rootkit a nivel de kernel.

Crucial para el sigilo de la campaña es el uso de técnicas “rara vez vistas”, como el abuso del sistema de archivos de registro comunes de Windows (CLFS) mecanismo para esconder las cargas útiles, lo que permite al grupo de piratería ocultar sus cargas útiles y evadir la detección de los productos de seguridad tradicionales.

Curiosamente, Mandiant detalló previamente partes de la secuencia de ataque en septiembre de 2021, al tiempo que señaló el uso indebido de CLFS para ocultar las cargas útiles de la segunda etapa en un intento de eludir la detección.

La firma de ciberseguridad atribuyó el malware a un actor desconocido, pero advirtió que podría haberse implementado como parte de una actividad altamente dirigida.

“Debido a que el formato de archivo no se usa ni documenta ampliamente, no hay herramientas disponibles que puedan analizar los archivos de registro de CLFS”, Mandiant dicho en ese momento. “Esto brinda a los atacantes la oportunidad de ocultar sus datos como registros de una manera conveniente, ya que se puede acceder a ellos a través de las funciones de la API”.

WINNKIT, por su parte, tiene una marca de tiempo de compilación de mayo de 2019 y tiene detección casi cero rate en VirusTotal, destacando la naturaleza evasiva del malware que permitió a los autores pasar desapercibidos durante años.

El objetivo final de las intrusiones, evaluaron los investigadores, es desviar información patentada, documentos de investigación, código fuente y planos para diversas tecnologías.

“Winnti es uno de los grupos más laboriosos que operan en nombre de los intereses alineados con el estado chino”, dijo Cybereason. “La amenaza [actor] empleó una elaborada cadena de infección de varias etapas que fue fundamental para permitir que el grupo permaneciera sin ser detectado durante tanto tiempo”.

Fuente: TheHackerNews