Apache Superset es vulnerable a la omisión de autenticación y la ejecución remota de código en las configuraciones predeterminadas, lo que permite a los atacantes acceder y modificar datos, recolectar credenciales y ejecutar comandos.

Apache Superset es una herramienta de exploración y visualización de datos de código abierto desarrollada inicialmente para Airbnb antes de convertirse en un proyecto de alto nivel en Apache Software Foundation en 2021.

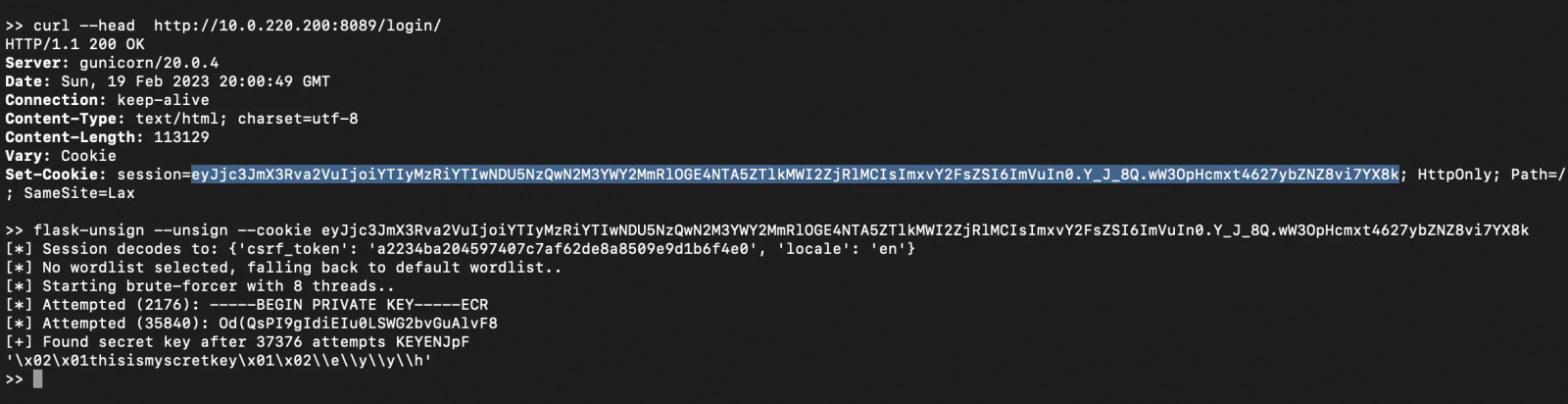

Según un nuevo informe de Horizon3, Apache Superset usó una clave secreta Flask predeterminada para firmar cookies de sesión de autenticación. Como resultado, los atacantes pueden usar esta clave predeterminada para falsificar cookies de sesión que les permitan iniciar sesión con privilegios de administrador en servidores que no cambiaron la clave.

Si bien la documentación de Apache les dice a los administradores que cambien las claves secretas, Horizon3 dice que esta peligrosa configuración predeterminada se puede detectar actualmente en aproximadamente 2000 servidores expuestos a Internet que pertenecen a universidades, corporaciones de diferentes tamaños, organizaciones gubernamentales y más.

Esta clave secreta predeterminada de Flask, ampliamente utilizada, es conocida por los atacantes que pueden usar la anulación de la firma de Flask y falsificar sus propias cookies para obtener acceso de administrador en el objetivo, acceder a bases de datos conectadas o ejecutar declaraciones SQL arbitrarias en el servidor de aplicaciones.

“No estamos revelando ningún método de explotación en este momento, aunque creemos que será sencillo para los atacantes interesados descubrirlo”, advierte Horizon3.

Es importante señalar que si los administradores han cambiado la clave predeterminada por una desconocida para los atacantes, sus instalaciones no son vulnerables a este ataque.

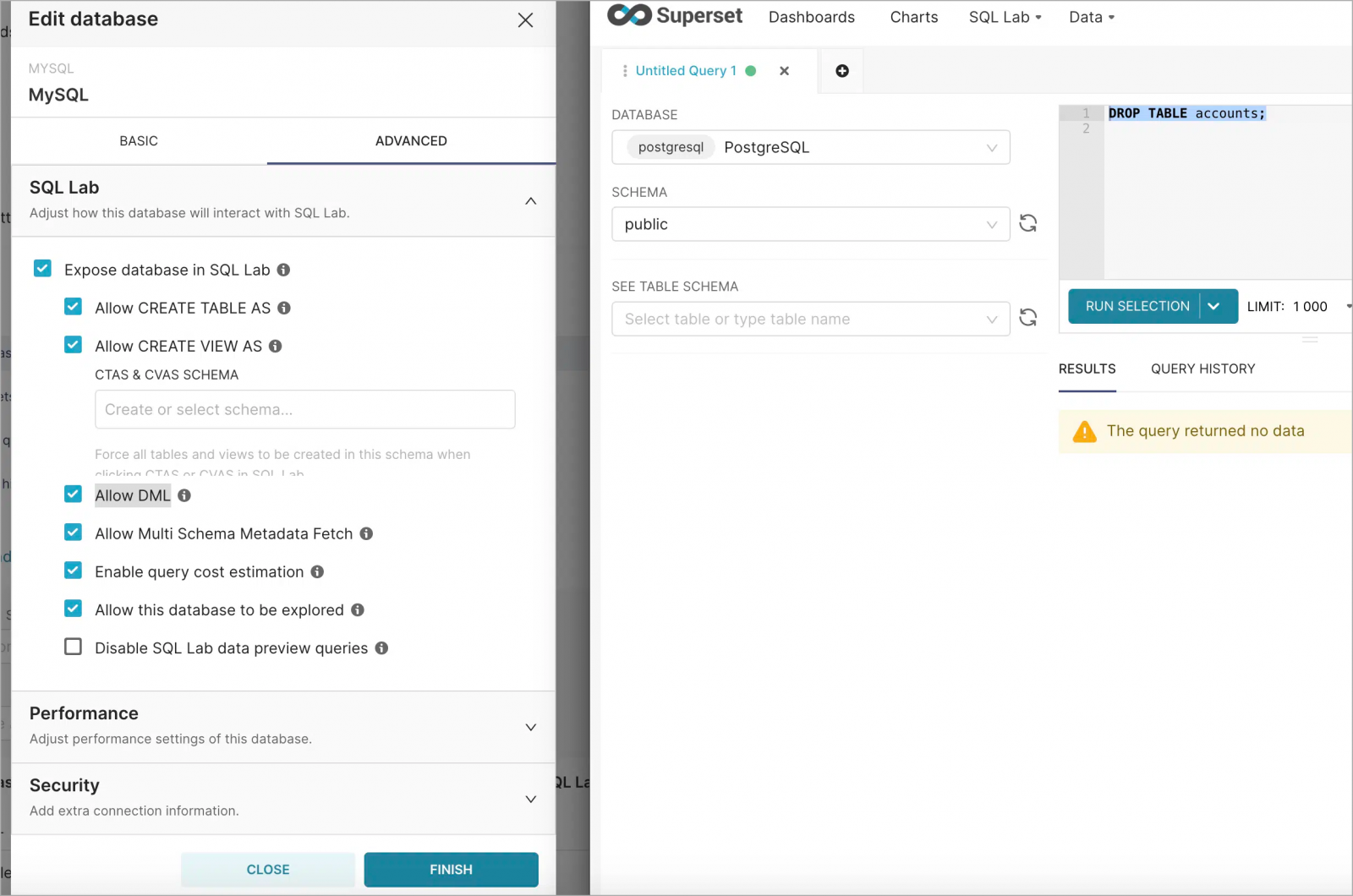

Obtener acceso de administrador con una cookie de sesión falsificada (Horizon3)

Descubrimiento e impacto

La falla fue descubierta por el equipo de Horizon3 el 11 de octubre de 2021 y reportada al equipo de Apache Security.

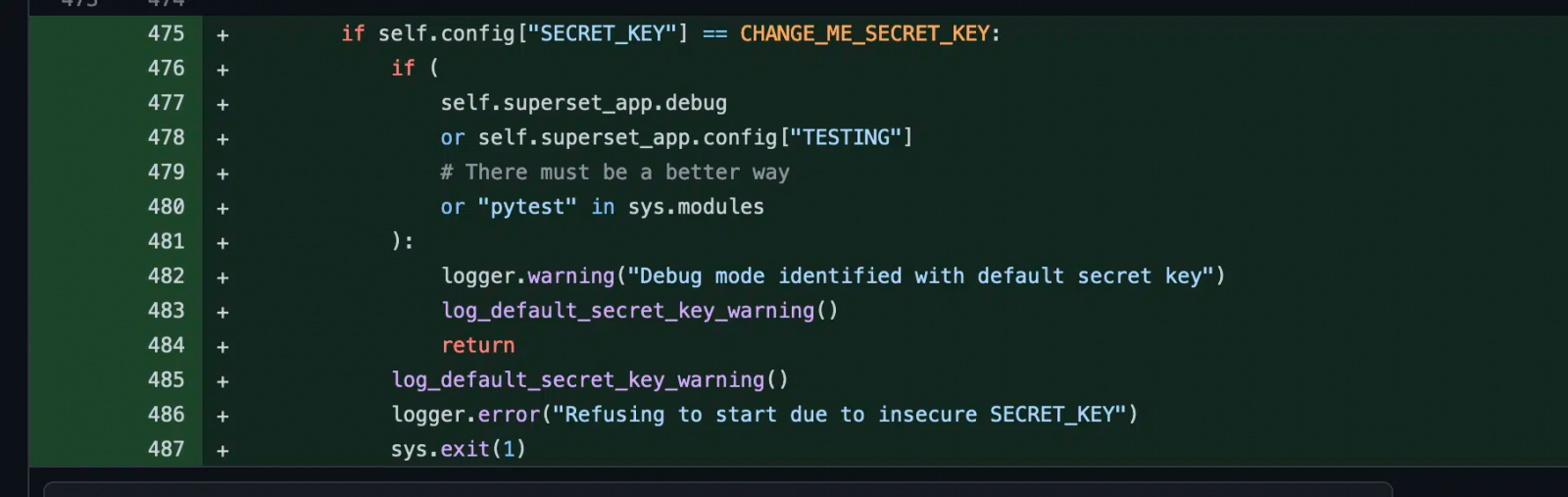

El 11 de enero de 2022, los desarrolladores de software lanzaron la versión 1.4.1, que cambió la ‘SECRET_KEY’ predeterminada a una nueva cadena, y se agregó una advertencia a los registros cuando se detectó la cadena predeterminada al inicio.

La advertencia agregada a los registros en la versión 1.4.1 (Horizon3)

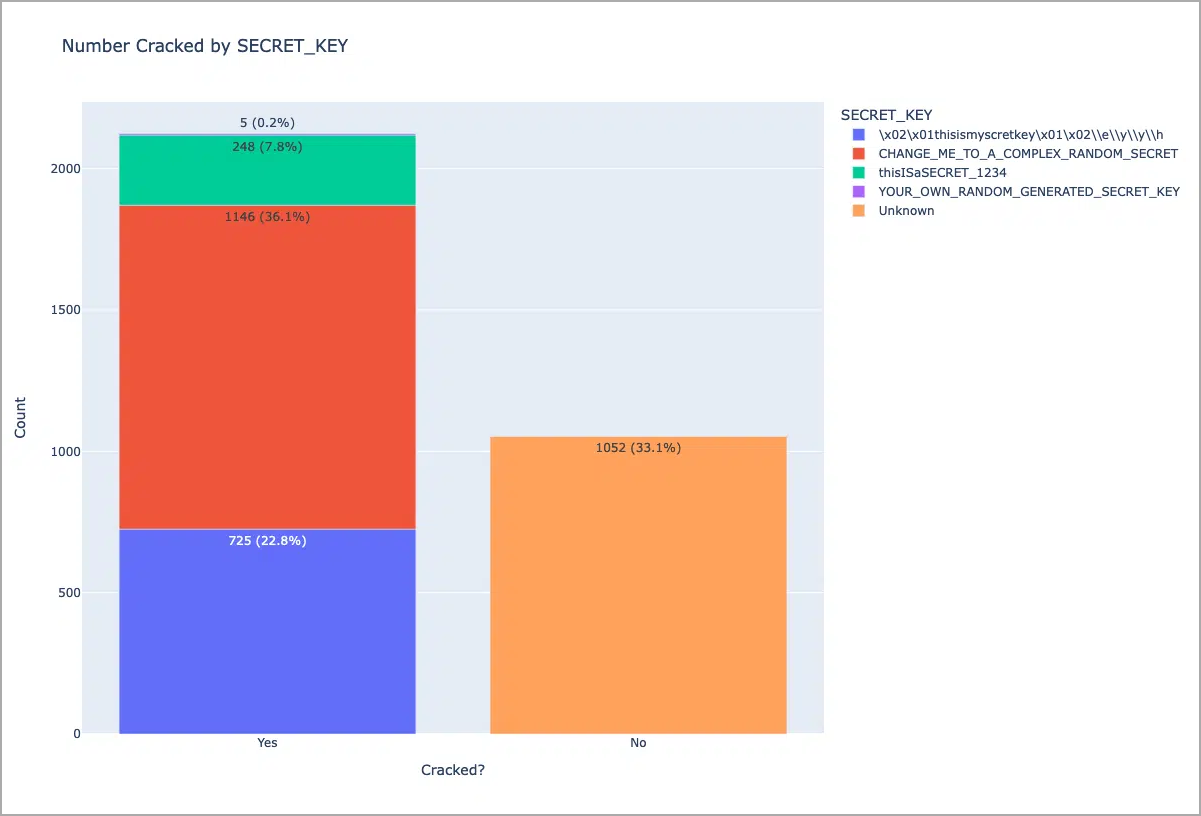

Horizon3 también encontró otras dos claves predeterminadas utilizadas en la documentación y las plantillas y utilizó Shodan para buscar instancias utilizando esas cuatro claves.

En ese momento, Horizon3 descubrió que aproximadamente 2124 (67 % del total) estaban mal configurados.

Instancias que usan una configuración riesgosa (columna izquierda) (Horizon3)

Horizon3 se puso en contacto con Apache nuevamente y planteó los problemas, y en febrero de 2023, los investigadores comenzaron a enviar advertencias a las organizaciones sobre la necesidad de cambiar su configuración.

Finalmente, el 5 de abril de 2023, el equipo de Superset lanzó la versión 2.1, que no permite que el servidor se inicie si usa una ‘SECRET_KEY’ predeterminada.

Corrección implementada por el equipo de Superset (Horizon3)

Si bien esta solución drástica evita nuevas implementaciones riesgosas, no corrige las configuraciones incorrectas existentes, que según Horizon3, todavía están presentes en más de 2000 casos.

La empresa de seguridad compartió una secuencia de comandos en GitHub que los administradores de Apache Superset pueden usar para determinar si su instancia es vulnerable a los ataques.

Fuente: BleepingComputer, Bill Toulas